Découvrez un guide détaillé pour configurer un réseau sécurisé avec FortiGate, Cisco 3725, IOSvL2, et serveurs virtuels. Apprenez à segmenter les VLAN, appliquer des politiques de pare-feu, et tester la connectivité, basé sur l’expertise d’Ahmed Teyib en cybersécurité et DevSecOps.

Dans un environnement d’entreprise moderne, la mise en place d’un réseau sécurisé et segmenté est cruciale pour protéger les actifs numériques tout en assurant une connectivité fluide. Ce tutoriel vous guide à travers la configuration d’une topologie réseau complexe utilisant un pare-feu FortiGate, un routeur Cisco 3725, un commutateur IOSvL2, et plusieurs machines virtuelles (VMs) pour simuler un environnement d’entreprise sécurisé. Ce guide s’appuie sur mon expertise en cybersécurité et DevSecOps, notamment sur des projets comme CloudShield (réduction des risques de 45 %) et SecureFlow (déploiements sans interruption). Nous couvrirons la configuration des VLAN, des politiques de pare-feu, des services réseau, et des tests pour valider la connectivité.

Un réseau mal configuré peut exposer une organisation à des cyberattaques, telles que l’accès non autorisé ou les attaques DDoS. Dans un environnement avec des données sensibles, comme celui d’une entreprise financière ou de télécommunications, une architecture réseau sécurisée offre :

Voici une approche détaillée pour configurer la topologie réseau, basée sur une implémentation pratique.

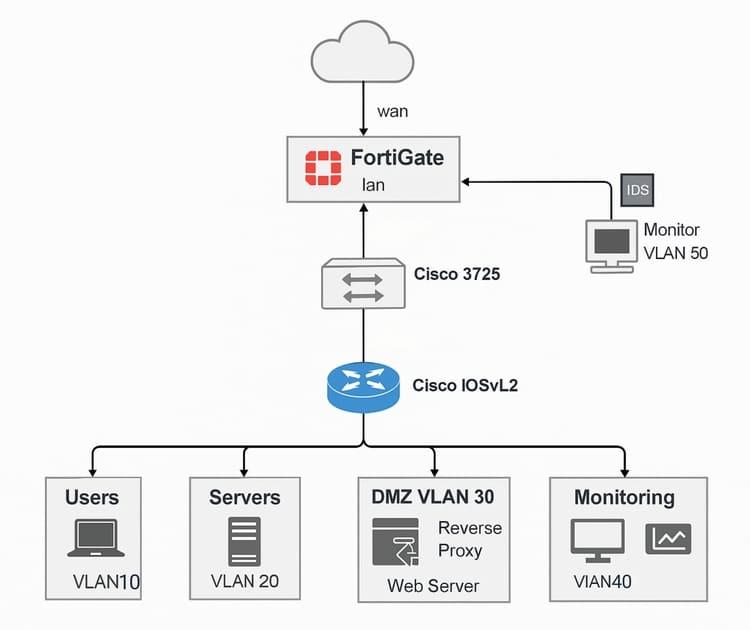

La topologie comprend un pare-feu FortiGate pour gérer le trafic WAN et DMZ, un routeur Cisco 3725 pour le routage inter-VLAN, un commutateur IOSvL2 pour la segmentation VLAN, et plusieurs VMs pour simuler des services d’entreprise (serveur web, Wazuh, etc.). Voici les détails :

Le FAI-Router simule la connectivité Internet et fournit des services DHCP et DNS.

Exemple : Configuration du FAI-Router

enable

configure terminal

hostname FAI-Router

ip routing

interface FastEthernet0/0

ip address 203.0.113.254 255.255.255.0

no shutdown

exit

interface FastEthernet0/1

ip address 198.51.100.1 255.255.255.0

no shutdown

exit

ip route 0.0.0.0 0.0.0.0 198.51.100.254

ip dns server

ip host www.example.com 198.51.100.100

ip host www.google.com 198.51.100.101

ip name-server 198.51.100.1

ip dhcp pool FAI-POOL

network 198.51.100.0 255.255.255.0

default-router 198.51.100.1

dns-server 198.51.100.1

exit

ip dhcp excluded-address 198.51.100.1 198.51.100.10

exit

write memory

Cette configuration définit les interfaces WAN et LAN, configure un serveur DHCP pour attribuer des adresses IP aux clients Internet, et active un serveur DNS pour résoudre des noms comme www.example.com. La commande write memory sauvegarde la configuration.

Le FortiGate agit comme pare-feu principal, gérant le NAT, les politiques de sécurité, et l’accès à la DMZ.

Exemple : Configuration du FortiGate

config system interface

edit port1

set mode static

set ip 203.0.113.1 255.255.255.0

set allowaccess ping https ssh

set alias "WAN"

next

edit port2

set ip 172.16.0.1 255.255.255.0

set allowaccess ping

set alias "LAN"

next

edit port3

set ip 192.168.30.254 255.255.255.0

set allowaccess ping

set alias "DMZ"

next

edit port4

set ip 192.168.50.254 255.255.255.0

set allowaccess ping https ssh

set alias "Monitoring"

next

end

config system zone

edit "LAN"

set interface "port2"

next

edit "DMZ"

set interface "port3"

next

edit "Monitoring"

set interface "port4"

next

edit "WAN"

set interface "port1"

next

endublik

config router static

edit 1

set gateway 203.0.113.254

set device "port1"

next

end

config firewall policy

edit 1

set name "LAN-to-Internet"

set srcintf "LAN"

set dstintf "WAN"

set srcaddr "all"

set dstaddr "all"

set action accept

set schedule "always"

set service "HTTP" "HTTPS"

set nat enable

next

edit 2

set name "Users-to-Servers"

set srcintf "LAN"

set dstintf "LAN"

set srcaddr "192.168.10.0/24"

set dstaddr "192.168.20.0/24"

set action accept

set schedule "always"

set service "SMB" "MICROSOFT-DS" "DNS"

next

end

config firewall vip

edit "DMZ-Web-VIP"

set extip 203.0.113.10

set mappedip "192.168.30.10"

set extintf "port1"

next

end

config firewall policy

edit 3

set name "Internet-to-Web"

set srcintf "WAN"

set dstintf "DMZ"

set srcaddr "all"

set dstaddr "DMZ-Web-VIP"

set action accept

set schedule "always"

set service "HTTP" "HTTPS"

next

edit 4

set name "Monitoring-to-All"

set srcintf "Monitoring"

set dstintf "any"

set srcaddr "192.168.50.0/24"

set dstaddr "all"

set action accept

set schedule "always"

set service "SYSLOG" "SNMP"

next

end

execute backup config flash

Cette configuration définit les interfaces (WAN, LAN, DMZ, Monitoring), crée des zones pour une gestion simplifiée, configure une route par défaut vers le FAI-Router, et met en place des politiques de pare-feu pour autoriser le trafic HTTP/HTTPS depuis le LAN vers Internet, l’accès des utilisateurs aux serveurs, et l’accès public au serveur web via une adresse VIP.

Le Cisco 3725 gère le routage inter-VLAN et applique des listes de contrôle d’accès (ACL) pour restreindre certains trafics.

Exemple : Configuration du Cisco 3725

enable

configure terminal

hostname Cisco-3725

ip routing

interface FastEthernet0/0

ip address 172.16.0.2 255.255.255.0

no shutdown

exit

interface FastEthernet0/1

no shutdown

exit

interface FastEthernet0/1.10

encapsulation dot1Q 10

ip address 192.168.10.1 255.255.255.0

no shutdown

exit

interface FastEthernet0/1.20

encapsulation dot1Q 20

ip address 192.168.20.1 255.255.255.0

no shutdown

exit

interface FastEthernet0/1.30

encapsulation dot1Q 30

ip address 192.168.30.1 255.255.255.0

no shutdown

exit

interface FastEthernet0/1.40

encapsulation dot1Q 40

ip address 192.168.40.1 255.255.255.0

no shutdown

exit

interface FastEthernet0/1.50

encapsulation dot1Q 50

ip address 192.168.50.1 255.255.255.0

no shutdown

exit

ip route 0.0.0.0 0.0.0.0 172.16.0.1

access-list 101 deny ip 192.168.10.0 0.0.0.255 192.168.40.0 0.0.0.255

access-list 101 permit ip any any

interface FastEthernet0/1.10

ip access-group 101 in

exit

exit

write memory

Les sous-interfaces FastEthernet0/1.10 à 0/1.50 gèrent les VLANs 10, 20, 30, 40, et 50. Une ACL (101) bloque le trafic du VLAN 10 (Utilisateurs) vers le VLAN 40 (Gestion) pour renforcer la sécurité.

Le commutateur configure les VLANs et attribue les ports aux VLANs appropriés.

Exemple : Configuration du Switch IOSvL2

enable

configure terminal

hostname Switch-IOSvL2

vlan 10

name Users

exit

vlan 20

name Servers

exit

vlan 30

name DMZ

exit

vlan 40

name Management

exit

vlan 50

name Monitoring

exit

interface Gi0/0

switchport mode access

switchport access vlan 30

exit

interface Gi0/1

switchport mode access

switchport access vlan 50

exit

interface Gi0/2

switchport mode trunk

switchport trunk allowed vlan 10,20,30,40,50

exit

interface Gi1/0

switchport mode access

switchport access vlan 10

exit

interface Gi1/1

switchport mode access

switchport access vlan 20

exit

interface Gi1/2

switchport mode access

switchport access vlan 30

exit

interface Gi1/3

switchport mode access

switchport access vlan 50

exit

interface Gi2/0

switchport mode access

switchport access vlan 10

exit

exit

write memory

Les VLANs sont créés et nommés pour refléter leur usage (Utilisateurs, Serveurs, DMZ, etc.). Le port Gi0/2 est configuré en mode trunk pour transporter tous les VLANs vers le Cisco 3725.

Chaque VM est configurée avec une adresse IP statique correspondant à son VLAN respectif.

Exemple : Configuration de l’Ubuntu Desktop (VLAN 10)

sudo nano /etc/netplan/01-netcfg.yaml

network:

version: 2

ethernets:

ens3:

addresses:

- 192.168.10.10/24

gateway4: 192.168.10.1

nameservers:

addresses: [198.51.100.1]

sudo netplan apply

Exemple : Configuration du Web Server (VLAN 30)

sudo nano /etc/netplan/01-netcfg.yaml

network:

version: 2

ethernets:

ens3:

addresses:

- 192.168.30.10/24

gateway4: 192.168.30.1

nameservers:

addresses: [198.51.100.1]

sudo netplan apply

sudo apt update

sudo apt install apache2

sudo systemctl enable apache2

sudo systemctl start apache2

Exemple : Configuration du Wazuh Server (VLAN 50)

sudo nano /etc/netplan/01-netcfg.yaml

network:

version: 2

ethernets:

ens3:

addresses:

- 192.168.50.10/24

gateway4: 192.168.50.1

nameservers:

addresses: [198.51.100.1]

sudo netplan apply

curl -s https://packages.wazuh.com/key/GPG-KEY-WAZUH | sudo apt-key add -

echo "deb https://packages.wazuh.com/4.x/apt/ stable main" | sudo tee /etc/apt/sources.list.d/wazuh.list

sudo apt update

sudo apt install wazuh-manager

sudo systemctl enable wazuh-manager

sudo systemctl start wazuh-manager

sudo apt install filebeat

sudo apt install wazuh-dashboard

Chaque VM est configurée avec une adresse IP statique, une passerelle correspondant à son routeur VLAN, et un serveur DNS. Le Web Server installe Apache2 pour héberger un site web, et le Wazuh Server installe un gestionnaire de sécurité pour la surveillance.

Validez la configuration en effectuant des tests de connectivité depuis différents points du réseau.

Exemple : Tests depuis le FortiGate

execute ping 203.0.113.254

execute ping 198.51.100.100

Exemple : Tests depuis l’Ubuntu Desktop

ping 192.168.10.1

ping 198.51.100.100

ping www.example.com

Exemple : Test de scan réseau depuis Kali Linux

nmap -sS 198.51.100.0/24

Ces tests vérifient la connectivité WAN, la résolution DNS, et la capacité à scanner le réseau depuis Kali Linux, simulant une analyse de sécurité.

Configurer un réseau sécurisé avec FortiGate, Cisco, et des serveurs virtuels est un processus complexe mais essentiel pour protéger une infrastructure d’entreprise. En suivant ce guide, vous pouvez mettre en place une architecture réseau robuste, conforme, et performante. J’aimerais connaître vos retours d’expérience — laissez un commentaire sur mon site, et restez à l’écoute pour d’autres tutoriels !

Your email address will not be published. Required fields are marked *