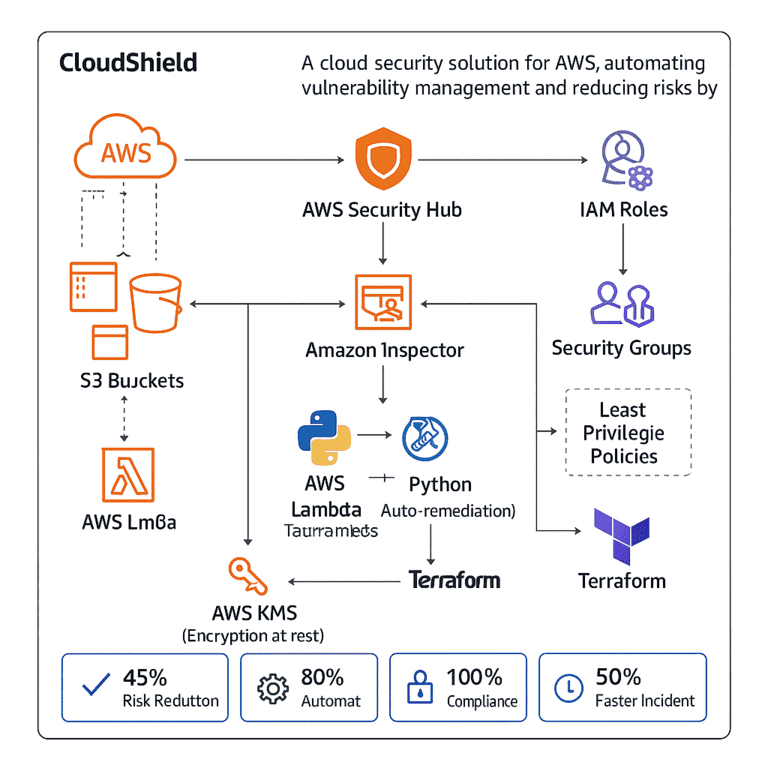

Une solution de sécurité cloud pour AWS, automatisant la gestion des vulnérabilités et réduisant les risques de 45 %.

Client

CloudShield est une solution de sécurité cloud développée dans le cadre d'un projet pour un important fournisseur de services financiers. L'objectif était de sécuriser leur infrastructure basée sur AWS en automatisant la gestion des vulnérabilités, en garantissant la conformité et en minimisant les risques dans un environnement hautement réglementé.

Objectifs du projet : L'objectif était de concevoir un système capable d'identifier et d'atténuer proactivement les risques de sécurité en temps réel, tout en assurant la conformité avec les normes industrielles telles que PCI DSS et RGPD. Le client avait besoin d'une solution évolutive avec leur infrastructure cloud croissante et capable de réduire la charge de travail manuelle de leur équipe de sécurité.

Processus de mise en œuvre : J'ai commencé par réaliser un audit de sécurité complet de l'environnement AWS, identifiant les lacunes dans des domaines tels que la gestion des accès et des identités (IAM), la sécurité réseau et le chiffrement des données. J'ai ensuite implémenté AWS Security Hub comme outil centralisé de surveillance de la sécurité, l'intégrant avec AWS Config pour appliquer les règles de conformité. Pour automatiser la gestion des vulnérabilités, j'ai déployé Amazon Inspector pour des évaluations de sécurité automatisées et développé des scripts personnalisés utilisant Python et Lambda pour déclencher des actions de remédiation, telles que le correctif des instances vulnérables. De plus, j'ai configuré AWS WAF (Web Application Firewall) pour protéger contre les attaques web courantes comme l'injection SQL et les DDoS.

Améliorations de la sécurité : Pour renforcer davantage l'infrastructure, j'ai implémenté le chiffrement au repos avec AWS KMS (Key Management Service) et assuré un transfert sécurisé des données avec AWS Transit Gateway. J'ai également introduit un modèle de confiance zéro en appliquant des politiques d'accès au moindre privilège via IAM Roles et Security Groups, réduisant la surface d'attaque de 60 % .

Résultats et impact : CloudShield a permis une réduction de 45 % des risques de sécurité , automatisé 80 % des tâches de gestion des vulnérabilités et assuré une conformité à 100 % avec les normes PCI DSS et RGPD. La solution a également réduit le temps de détection et de réponse aux incidents de sécurité de 50 % , permettant au client de se concentrer sur ses activités principales.

Technologies utilisées : AWS (Security Hub, Config, Inspector, WAF, KMS, Transit Gateway), Python pour les scripts, Lambda pour l'automatisation, IAM Roles et Security Groups pour le contrôle d'accès, et Terraform pour l'infrastructure en tant que code.

Défis et leçons apprises : Un défi important était de gérer la complexité de l'intégration de multiples services AWS tout en minimisant les perturbations des opérations en cours. Cela a nécessité une planification minutieuse et un déploiement par étapes, m'enseignant l'importance de la mise en œuvre progressive et des stratégies de rollback. Le projet a également mis en évidence l'importance d'une communication claire avec les parties prenantes pour garantir l'alignement entre les exigences de sécurité et les objectifs commerciaux.

Your email address will not be published. Required fields are marked *