Découvrez comment sécuriser les pipelines CI/CD en utilisant Kubernetes, en intégrant les meilleures pratiques et outils pour améliorer la sécurité et l'efficacité des déploiements.

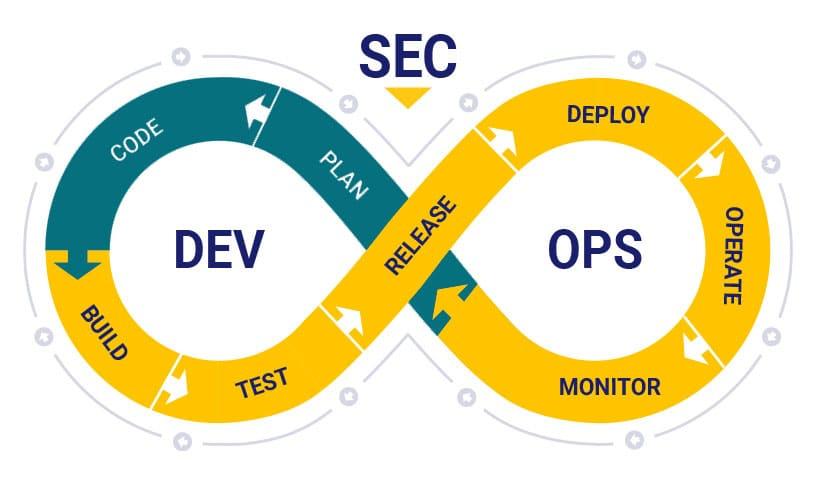

Dans l'environnement de développement rapide d'aujourd'hui, les pipelines d'intégration continue/déploiement continu (CI/CD) sont essentiels pour livrer des logiciels efficacement. Cependant, la sécurité est souvent reléguée au second plan par rapport à la vitesse. En tant qu'ingénieur DevSecOps, j'ai implémenté des pipelines CI/CD sécurisés en utilisant Kubernetes, une plateforme d'orchestration puissante. S'appuyant sur mon expérience avec des projets comme SecureFlow (où j'ai réduit le temps de déploiement de 30 %) et DevSecGuard (réduisant les erreurs de configuration IaC de 50 %), ce guide propose une approche étape par étape pour sécuriser les pipelines CI/CD avec Kubernetes. Nous aborderons le contrôle d'accès basé sur les rôles (RBAC), l'analyse des images de conteneurs, l'application de politiques et la surveillance, avec des exemples détaillés.

Les pipelines CI/CD non sécurisés peuvent entraîner des vulnérabilités catastrophiques, telles que l'exécution de code non autorisé ou le déploiement de conteneurs malveillants. Dans un environnement de production à fort trafic, les enjeux sont encore plus élevés. Sécuriser les pipelines offre :

Voici une approche complète pour sécuriser vos pipelines CI/CD en utilisant Kubernetes, basée sur des implémentations réelles.

Le RBAC dans Kubernetes garantit que seuls les utilisateurs ou services autorisés peuvent interagir avec les ressources. Pour un pipeline CI/CD, cela signifie restreindre l'accès aux namespaces où les déploiements ont lieu.

Exemple : Configuration RBAC pour un Namespace CI/CD

Créons un rôle qui permet à un compte de service CI/CD de gérer les déploiements dans le namespace ci-cd :

apiVersion: rbac.authorization.k8s.io/v1

kind: Role

metadata:

namespace: ci-cd

name: cicd-deployer

rules:

- apiGroups: ["apps"]

resources: ["deployments"]

verbs: ["get", "list", "watch", "create", "update", "patch", "delete"]

- apiGroups: [""]

resources: ["pods", "services"]

verbs: ["get", "list", "watch"]

---

apiVersion: rbac.authorization.k8s.io/v1

kind: RoleBinding

metadata:

name: cicd-deployer-binding

namespace: ci-cd

subjects:

- kind: ServiceAccount

name: cicd-sa

namespace: ci-cd

roleRef:

kind: Role

name: cicd-deployer

apiGroup: rbac.authorization.k8s.io

Explication : Cette configuration accorde au compte de service cicd-sa les permissions pour gérer les déploiements et visualiser les pods/services dans le namespace ci-cd. Appliquez-la avec :

kubectl apply -f rbac-cicd.yamlMeilleure pratique : Auditez régulièrement les politiques RBAC en utilisant kubectl get rolebindings -n ci-cd pour vous assurer qu'il n'existe pas de comptes sur-privilégiés.

Les images de conteneurs peuvent contenir des vulnérabilités. Intégrez un outil comme Trivy dans votre pipeline CI/CD pour analyser les images avant le déploiement.

Exemple : Pipeline Jenkins avec Trivy

Ajoutez une étape dans votre pipeline Jenkins pour analyser les images :

pipeline {

agent any

stages {

stage('Build') {

steps {

sh 'docker build -t myapp:1.0 .'

}

}

stage('Scan Image') {

steps {

sh 'trivy image --exit-code 1 --severity HIGH,CRITICAL myapp:1.0'

}

}

stage('Deploy') {

steps {

sh 'kubectl apply -f deployment.yaml'

}

}

}

}

Explication : Le drapeau --exit-code 1 garantit que le pipeline échoue si des vulnérabilités élevées ou critiques sont détectées, empêchant les déploiements risqués. Installez Trivy sur votre agent Jenkins au préalable :

wget https://github.com/aquasecurity/trivy/releases/download/v0.38.3/trivy_0.38.3_Linux-64bit.tar.gz

tar zxvf trivy_0.38.3_Linux-64bit.tar.gz

sudo mv trivy /usr/local/bin/

Impact dans le monde réel : Dans un projet, l'intégration de Trivy a réduit les risques de déploiement en identifiant des vulnérabilités dans 15 % de nos images, que nous avons corrigées avant la production.

OPA permet d'appliquer des politiques de sécurité personnalisées lors des déploiements. Créons une politique pour empêcher les conteneurs de s'exécuter en tant que root.

Exemple : Politique OPA pour interdire les conteneurs root

package kubernetes.admission

deny[msg] {

input.request.kind.kind == "Pod"

input.request.object.spec.containers[_].securityContext.runAsNonRoot != true

msg := "Les conteneurs ne doivent pas s'exécuter en tant que root"

}

deny[msg] {

input.request.kind.kind == "Pod"

not input.request.object.spec.containers[_].securityContext.runAsUser

msg := "Les conteneurs doivent spécifier un utilisateur non-root"

}

Mise en œuvre : Enregistrez ceci sous non-root.rego et déployez OPA en tant que Gatekeeper dans votre cluster :

kubectl apply -f https://raw.githubusercontent.com/open-policy-agent/gatekeeper/master/deploy/gatekeeper.yaml

kubectl apply -f non-root.rego

Test de la politique : Essayez de déployer un pod s'exécutant en tant que root :

apiVersion: v1

kind: Pod

metadata:

name: root-pod

spec:

containers:

- name: nginx

image: nginx:latest

Kubernetes rejettera ce pod avec l'erreur : "Les conteneurs ne doivent pas s'exécuter en tant que root."

La surveillance garantit que vous pouvez détecter et répondre aux anomalies en temps réel. Configurons Prometheus pour surveiller l'utilisation des ressources des pods et mettre en place des alertes.

Exemple : Configuration Prometheus pour la surveillance des pods

scrape_configs:

- job_name: 'kubernetes-pods'

kubernetes_sd_configs:

- role: pod

relabel_configs:

- source_labels: [__meta_kubernetes_pod_label_app]

action: keep

regex: myapp

- source_labels: [__meta_kubernetes_pod_annotation_prometheus_io_scrape]

action: keep

regex: true

Exemple de règle d'alerte : Alerte si l'utilisation du CPU dépasse 80 % :

groups:

- name: example

rules:

- alert: HighPodCPUUsage

expr: rate(container_cpu_usage_seconds_total{job="kubernetes-pods"}[5m]) > 0.8

for: 5m

labels:

severity: warning

annotations:

summary: "Utilisation CPU élevée détectée pour le pod {{ $labels.pod }}"

description: "L'utilisation CPU du pod {{ $labels.pod }} a dépassé 80 % pendant 5 minutes."

Configuration : Déployez Prometheus et Grafana avec Helm :

helm repo add prometheus-community https://prometheus-community.github.io/helm-charts

helm install prometheus prometheus-community/kube-prometheus-stack

Tableau de bord : Accédez à Grafana (généralement à http://:3000) et importez un tableau de bord Kubernetes pour visualiser les métriques.

En production, les déploiements échoués peuvent causer des interruptions. L'approche GitOps d'ArgoCD permet des rollbacks automatisés.

Exemple : Configuration d'application ArgoCD

apiVersion: argoproj.io/v1alpha1

kind: Application

metadata:

name: myapp

namespace: argocd

spec:

project: default

source:

repoURL: https://github.com/repo-git/myapp.git

targetRevision: HEAD

path: k8s

destination:

server: https://kubernetes.default.svc

namespace: ci-cd

syncPolicy:

automated:

prune: true

selfHeal: true

syncOptions:

- Validate=true

- CreateNamespace=true

Scénario de rollback : Si un déploiement échoue, ArgoCD revient automatiquement à l'état valide précédent en se synchronisant avec le dépôt Git.

La mise en œuvre de ces stratégies dans mes projets a donné des résultats significatifs :

Sécuriser les pipelines CI/CD avec Kubernetes est un processus multicouche qui combine contrôle d'accès, automatisation et surveillance. En mettant en œuvre ces techniques avancées, vous pouvez obtenir un flux de travail DevSecOps robuste. J'aimerais connaître vos expériences — laissez un commentaire ci-dessous, et restez à l'écoute pour plus d'informations !

Your email address will not be published. Required fields are marked *