Tests de sécurité automatisés pour l'infrastructure en tant que code dans les pipelines DevSecOps.

Client

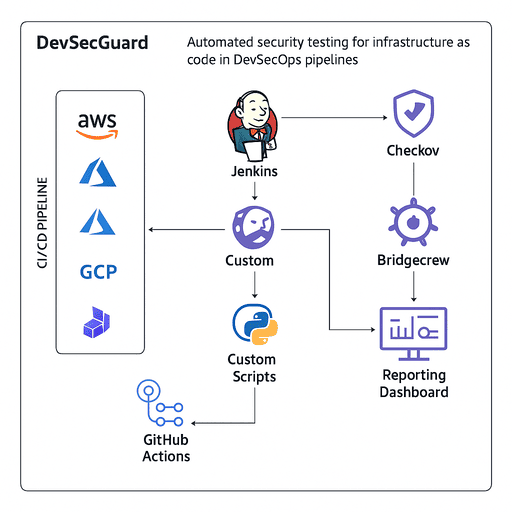

DevSecGuard est une solution DevSecOps conçue pour automatiser les tests de sécurité pour l'infrastructure en tant que code (IaC) au sein des pipelines CI/CD, développée pour une grande entreprise technologique. Le projet visait à intégrer des pratiques de sécurité dès le début du processus de développement, minimisant les risques liés à une infrastructure mal configurée.

Objectifs du projet : L'objectif principal était de réduire le nombre de mauvaises configurations dans les modèles IaC et d'assurer la conformité avec les meilleures pratiques de sécurité, telles que les benchmarks CIS et NIST 800-53. Le client exigeait une solution évolutive pour gérer des milliers de déploiements sur plusieurs environnements cloud, y compris AWS, Azure et GCP.

Processus de mise en œuvre : J'ai initié le projet en intégrant Checkov, un outil open-source de scan IaC, dans le pipeline CI/CD existant géré par Jenkins. Cela a permis un scan automatisé des modèles Terraform et CloudFormation pour détecter les mauvaises configurations et les vulnérabilités. J'ai également développé des scripts de validation personnalisés en Python pour appliquer des politiques de sécurité spécifiques à l'organisation, telles que la restriction des buckets S3 publics et l'application du chiffrement. Pour rationaliser le processus, j'ai configuré GitHub Actions pour déclencher des scans de sécurité à chaque validation de code, fournissant un retour immédiat aux développeurs.

Améliorations de la sécurité : Pour sécuriser davantage le pipeline, j'ai intégré Bridgecrew pour une gestion continue de la posture IaC et OPA (Open Policy Agent) pour appliquer des politiques de sécurité en temps réel. J'ai également mis en place un tableau de bord de reporting utilisant ELK Stack (Elasticsearch, Logstash, Kibana) pour visualiser les résultats des scans et suivre les tendances de conformité, permettant à l'équipe de résoudre les problèmes de manière proactive.

Résultats et impact : DevSecGuard a atteint une réduction de 50 % des mauvaises configurations IaC, amélioré la conformité avec les normes de sécurité de 85 % et réduit le temps moyen de détection (MTTD) et de résolution (MTTR) des problèmes de sécurité de 40 %. Ces améliorations ont renforcé la posture de sécurité globale et accéléré le cycle de déploiement pour le client.

Technologies utilisées : Terraform et CloudFormation pour IaC, Checkov et Bridgecrew pour le scan, OPA pour l'application des politiques, Jenkins et GitHub Actions pour CI/CD, Python pour les scripts, et ELK Stack pour la surveillance et le reporting.

Défis et leçons apprises : Un défi majeur était d'équilibrer la vitesse de développement avec la rigueur des scans de sécurité, car des contrôles excessifs pouvaient ralentir le pipeline. Cela a nécessité l'optimisation des configurations de scan et la priorisation des vulnérabilités critiques, m'enseignant l'importance de l'optimisation des performances en DevSecOps. Le projet a également souligné la nécessité de former les développeurs pour garantir l'adoption des meilleures pratiques de sécurité.

Your email address will not be published. Required fields are marked *